ctfshow-pwn24 WP

正文

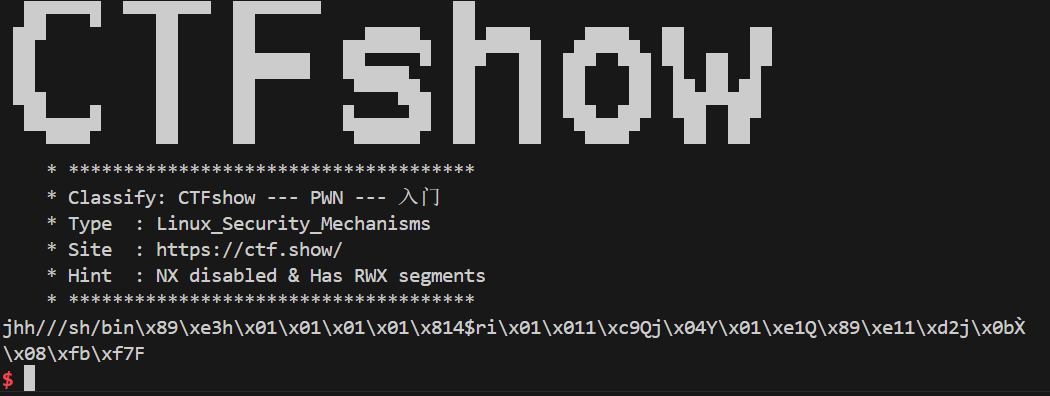

题面提示

题目给出提示可以使用shellcraft脚本生成shell。

分析pwn文件

使用exeinfope查看可执行文件类型。发现是32位elf文件

使用IDA对pwn文件反编译。

看到hint:1

Hint : NX disabled & Has RWX segments

结合题目提示发现可能是ret2text的题型。

进入ctfshow函数中,IDA无法生成该函数的伪代码,其汇编如下:

1 | buf= byte ptr -88h |

- 发现该函数用

_read读入了buf字符串,然后用_puts函数输出了buf字符串。 - 最关键的是:第四个

call直接将buf字符串(数据段)当作代码段执行

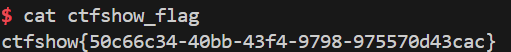

确定是ret2text的题型,现在只需要输入shell执行代码的机器码即可

构造payload

1 | from pwn import * |

本博客所有文章除特别声明外,均采用 CC BY-NC-SA 4.0 许可协议。转载请注明来源 Phaero的世外桃源!